في حادثة مثيرة للجدل، تعرضت آلاف أجهزة الاستدعاء اللاسلكية (البيجر- Pagers) إلى انفجار مفاجئ ومتزامن في لبنان الثلاثاء، ما أدى إلى سقوط 9 أشخاص بينهم 6 من أعضاء "حزب الله"، وإصابة نحو 3 آلاف آخرين، في حادثة حملت جماعة "حزب الله" إسرائيل المسؤولية الكاملة عنها.

وفيما وصف مسؤول في "حزب الله" الحادثة بأنها "اختراق أمني كبير"، أشارت تقارير إلى احتمالية أن يكون هذا الحادث ناتجاً عن هجوم إلكتروني إسرائيلي، مما أثار العديد من التساؤلات بشأن الثغرات التي مكنت هذا الاختراق والأساليب التي تم استخدامها لتنفيذه.

وفيما يلي عدد من السيناريوهات التي قد تكون وراء الاختراق الإلكتروني.

ثغرات البيجر

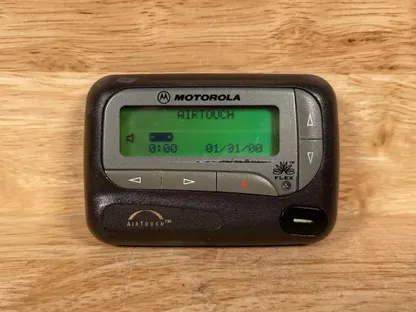

أجهزة النداء الآلي "بيجر" عرضة لعدة ثغرات أمنية تجعلها أهدافاً سهلة للهجمات الإلكترونية، خاصة أن هذه الأجهزة تعتمد على تكنولوجيا قديمة تفتقر إلى ميزات الأمان الحديثة.

غياب التشفير

غالبية أجهزة "البيجر" لا تعتمد على تشفير الرسائل، مما يُسهِّل على المهاجمين اعتراض الرسائل وقراءتها باستخدام أدوات غير مكلفة مثل أجهزة الراديو المُعتمدة على البرمجيات (SDR)، والتي يصل سعرها إلى 20 دولاراً فقط أو وحدات USB المتاحة بسهولة.

تسريب البيانات الحساسة

نظراً لعدم وجود تشفير، يمكن أن تتسرب من خلال هذه الأجهزة معلومات حساسة، بما في ذلك البيانات الشخصية والمعلومات الطبية.

وتشكل هذه النقطة خطراً كبيراً على المؤسسات التي تعتمد على هذه الأجهزة، مثل المستشفيات وخدمات الإسعاف.

إمكانية التحايل على الرسائل

يمكن للمهاجمين إرسال رسائل مزيفة إلى أجهزة "البيجر"، ما قد يؤدي إلى تشويش العمليات أو إعطاء أوامر خاطئة، مما يشكل خطراً كبيراً في البيئات الحساسة مثل المستشفيات، وكذلك أفراد الأمن في حال كان يتم الاعتماد عليها كأداة مؤمنة للتواصل.

استخدام تقنيات قديمة

تعتمد أنظمة "البيجر" على تكنولوجيا قديمة لا تتضمن ميزات الأمان المتطورة، ما يجعلها أكثر عرضة للاستغلال من قبل القراصنة الإلكترونيين.

كيفية اعتراض الرسائل المرسلة إلى أجهزة البيجر

يمكن للمهاجمين اعتراض الرسائل المرسلة إلى أجهزة "البيجر" بعدة طرق، أبرزها استغلال ثغرات الشبكة مثل استخدام بروتوكولات قديمة مثل SS7 التي تحتوي على ثغرات أمنية، مما يتيح للمهاجمين اعتراض الرسائل دون علم المستخدم أو المرسل.

كذلك، قد يتمكن المهاجمون من تثبيت برمجيات خبيثة على الأجهزة، مما يسمح لهم بإعادة توجيه الرسائل أو اعتراضها دون علم المستخدم، أو كذلك الدفع بأكواد برمجية خبيثة تسهل على المخترق التحكم في الأجهزة عن بعد.

وتعتمد أجهزة "البيجر" على بث الرسائل لجميع الأجهزة في نطاق معين بدلاً من إرسالها بشكل موجه، ما يجعل من السهل على المهاجمين اعتراضها.