كشف تقرير أمني أن مجموعة تجسس إلكتروني، غير معروفة على نطاق واسع، تقف خلف حملة سيبرانية جديدة استهدفت أفراداً من الجيش الروسي ومؤسسات عاملة في قطاع الصناعات الدفاعية بروسيا، عبر استخدام رسائل تصيد احتيالي تضمنت دعوات وهمية لحفلات رأس السنة الجديدة.

وبحسب تقرير نشره باحثون بشركة Intezer، ظهرت الحملة إلى العلن في وقت سابق من شهر أكتوبر، بعد رصد ملف خبيث من نوع XLL جرى تحميله على منصة VirusTotal، وذلك عقب أن أظهرت البيانات أن أول عملية رفع للملف جاءت من أوكرانيا، قبل أن يُعاد تحميله لاحقاً من داخل روسيا.

استراتيجية معقدة

وحمل الملف اسماً يوحي بمحتوى عسكري حساس هو "أهداف العدو المخطط لها enemy’s planned targets"، وصُمم بطريقة تُمكّنه من تنفيذ تعليمات برمجية خبيثة تلقائياً بمجرد فتحه باستخدام برنامج مايكروسوفت إكسيل، دون الحاجة إلى أي تفاعل إضافي من المستخدم.

وأوضح الباحثون أن تشغيل الملف يؤدي إلى فتح ثغرة غير معروفة مسبقا أُطلق عليه اسم EchoGather.

ويمنح هذا الباب الخلفي المهاجمين قدرات واسعة، تشمل جمع معلومات تفصيلية عن النظام المصاب، وتنفيذ أوامر عن بُعد، إضافة إلى تحميل الملفات أو سحبها من الجهاز المستهدف. وبعد ذلك، تُنقل البيانات المسروقة إلى خادم (سيرفر) تابع لمنفذي الهجوم، جرى إعداده ليكون بهيئة موقع إلكتروني خاص بخدمات توصيل الطعام، في محاولة لإخفاء النشاط الخبيث وتجنّب اكتشافه.

وأشار التقرير إلى أن المجموعة المسؤولة عن الهجوم تُعرف باسم Goffee، وهي مجموعة تنشط، وفق تقديرات الباحثين، منذ عام 2022 على الأقل.

وعلى الرغم من هذا النشاط الممتد لعدة سنوات، فإن التقارير الصادرة عن باحثين غربيين بشأن عمليات سيبرانية تستهدف منظمات روسية لا تزال محدودة نسبياً، وهو ما يُعزى إلى ضعف الرؤية التقنية داخل الشبكات الروسية وصعوبة مراقبتها من الخارج.

وسائل إغراء

ولإقناع الضحايا بفتح الملفات الخبيثة، اعتمد القراصنة على رسائل تصيد مكتوبة باللغة الروسية، تضمنت سيناريوهات مصممة بعناية لاستهداف فئات محددة.

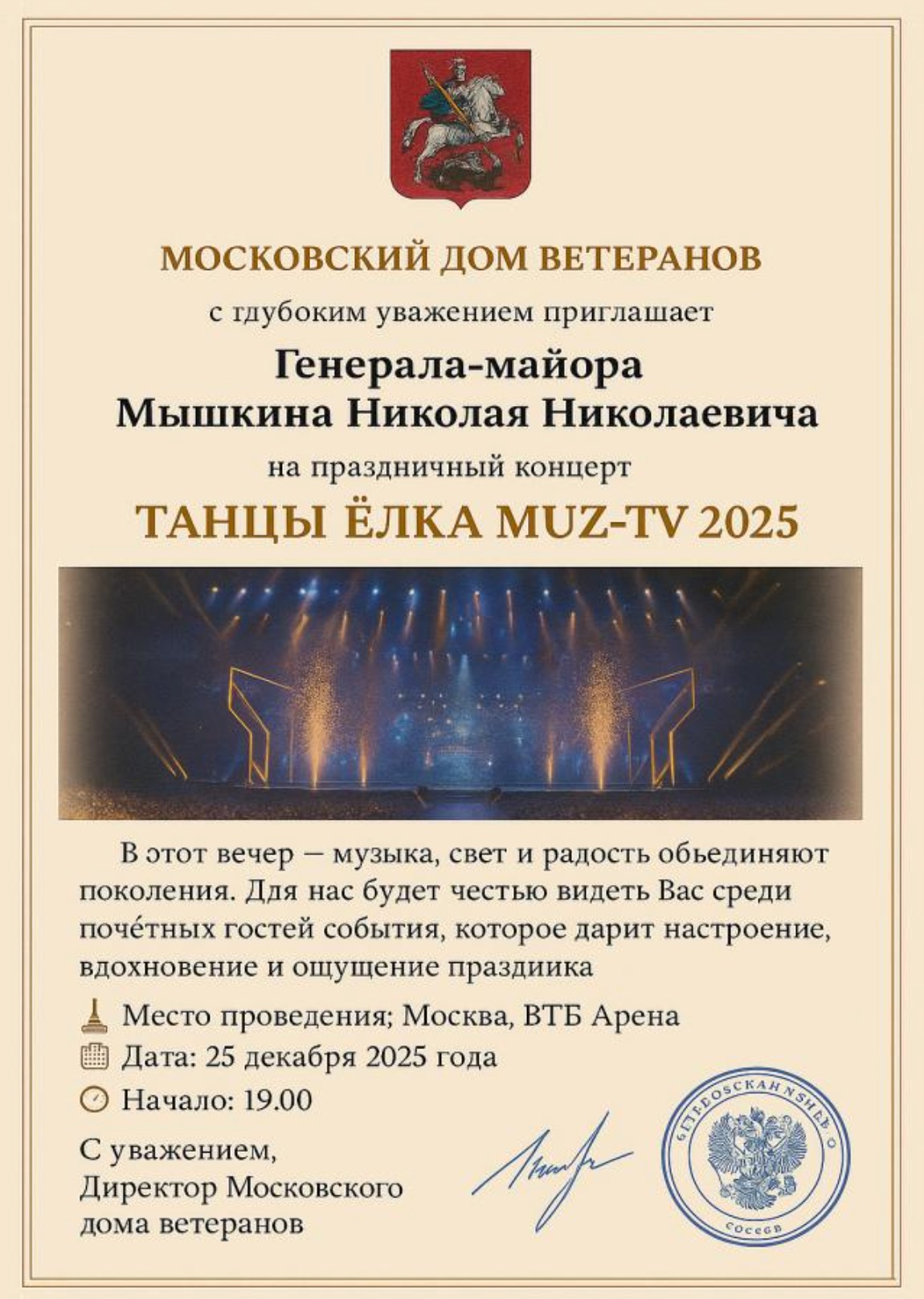

ومن بين هذه الرسائل، دعوة مزيفة لحضور حفل موسيقي موجهة إلى ضباط عسكريين كبار، وفق ما ورد في تقرير Intezer الأمني.

غير أن الوثيقة المزيفة كشفت عن مؤشرات واضحة على أنها مولّدة بالذكاء الاصطناعي بشكل غير احترافي، إذ احتوت على أخطاء لغوية لافتة، إضافة إلى محاكاة مشوّهة لشعار روسيا الرسمي، النسر ذي الرأسين، الذي بدا أقرب إلى طائر عام منه إلى الرمز الوطني المعتمد.

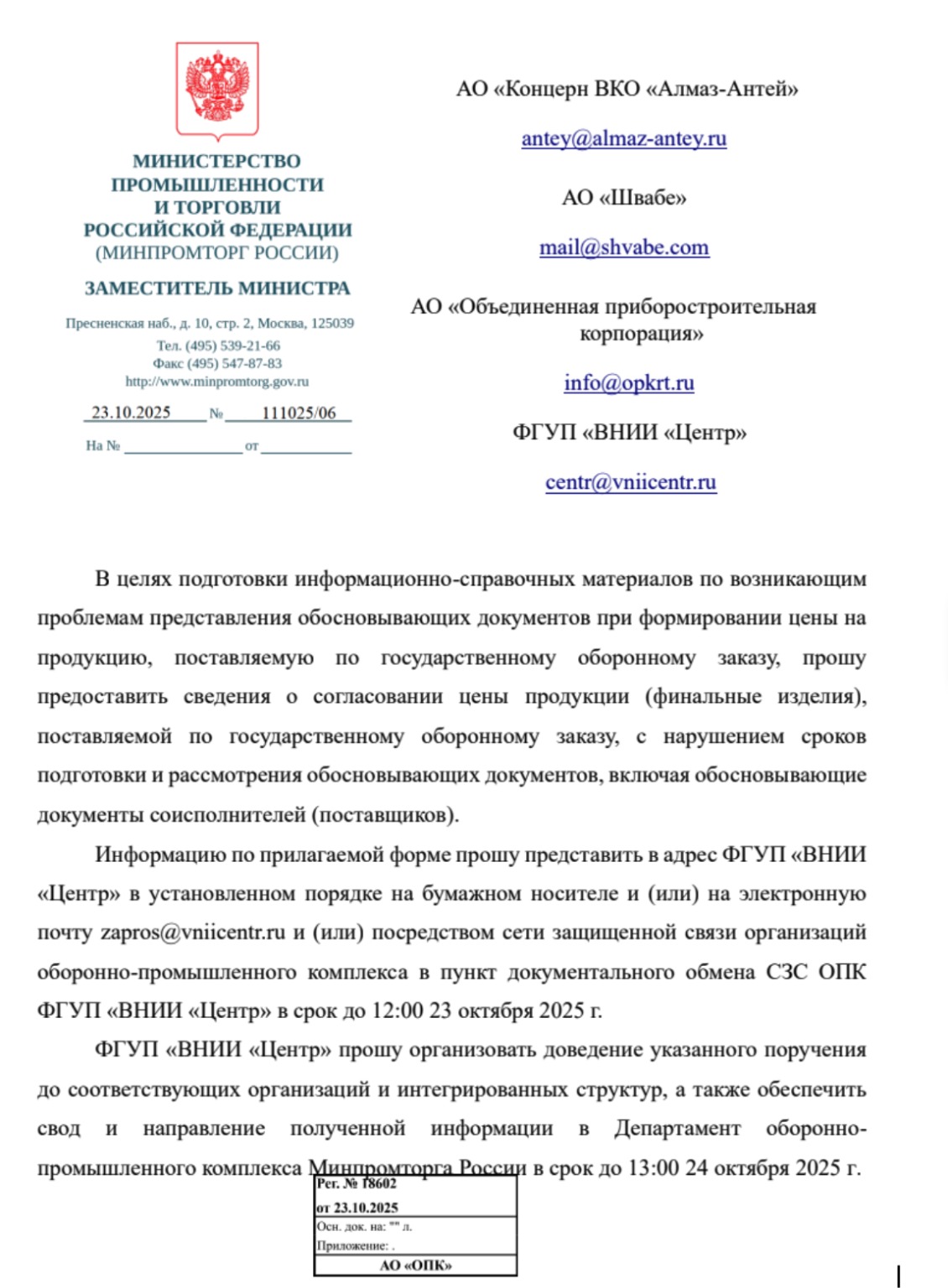

كما استخدمت المجموعة طُعماً آخر تمثل في رسالة تنتحل صفة خطاب رسمي صادر عن نائب في وزارة الصناعة والتجارة الروسية.

وطلبت الرسالة من الجهات المستهدفة تقديم مستندات لتبرير الأسعار المتعلقة بعقود دفاعية حكومية. وذكرت Intezer أن هذه الرسالة وُجّهت إلى شركات كبرى تعمل في مجالي الصناعات الدفاعية والتكنولوجيا المتقدمة، ما يشير إلى أن هذه الكيانات كانت على الأرجح الهدف الرئيسي للهجوم.

ولم يوضح التقرير مدى نجاح هذه الهجمات أو عدد الأنظمة التي تعرضت للاختراق، كما لم تُعرف بدقة طبيعة المعلومات التي كان القراصنة يسعون إلى الحصول عليها، إلا أن الباحثين أشاروا إلى أن سلوك المجموعة يعكس محاولة نشطة لتطوير أساليب جديدة للتهرب من أنظمة الرصد والحماية.

مجموعة غامضة

ونقل التقرير عن الباحثين قولهم إن "الجهة المنفذة تبدو منخرطة في تجربة طرق جديدة لتفادي الاكتشاف، لكن لا تزال هناك ثغرات واضحة سواء على مستوى التنفيذ التقني أو الدقة اللغوية، ما يدل على أن أدواتها وتقنياتها لا تزال في طور التطوير".

وتُعرف مجموعة Goffee أيضاً باسم Paper Werewolf، ويعتقد باحثون في مجال الأمن السيبراني أنها ذات توجه موالٍ لأوكرانيا، رغم عدم وجود تأكيد رسمي بشأن أصلها أو الجهة التي تقف خلفها.

ويُذكر أن معظم التقارير السابقة التي تناولت نشاط هذه المجموعة صدرت عن شركات أمن سيبراني روسية.

وفي هذا السياق، أفادت شركة Kaspersky في تقرير نشرته خلال شهر أبريل بأن المجموعة استخدمت برمجيات خبيثة مخصصة لسرقة ملفات حساسة من وحدات تخزين USB عند توصيلها بأنظمة روسية مخترقة، موضحة أن هذا الأسلوب سمح للمهاجمين بالوصول إلى بيانات لم تكن متصلة مباشرة بالإنترنت.

كما أعلنت شركة BI.ZONE في أغسطس أن المجموعة نفسها استغلت ثغرة صفرية، إلى جانب ثغرة معروفة في برنامج ضغط الملفات WinRAR، لتنفيذ هجمات استهدفت عددًا من المنظمات الروسية.

ورغم أن الهدف الأساسي لنشاط المجموعة يتمثل في جمع المعلومات الاستخباراتية، فإن BI.ZONE كانت قد وثّقت سابقاً حالة واحدة على الأقل أدت فيها الهجمات إلى تعطيل عمليات داخل شبكة جرى اختراقها، ما يشير إلى أن تأثير نشاط المجموعة قد يتجاوز التجسس ليصل إلى إرباك العمليات التشغيلية للجهات المستهدفة.