شن مخترقون "هاكرز" هجمات سيبرانية استهدفت المؤسسات المالية في أوروبا والولايات المتحدة، باستخدام أساليب احتيال تعتمد على ألعاب فيديو قديمة ذات شعبية واسعة.

وأطلقت وكالتان أمنيتان في أوكرانيا، هما CSIRT-NBU وCERT-UA، تحذيرات من حملة التصيد الجديدة التي تنفذها مجموعة من المخترقين المعروفة بـ"UAC-0188" وFRwL، وتشير الأخيرة على الأرجح إلى جملة "من روسيا مع الحب" From Russia With Love، وهو فيلم لجيمس بوند في عام 1963، وفق موقع Bleebing Computer لأمن المعلومات.

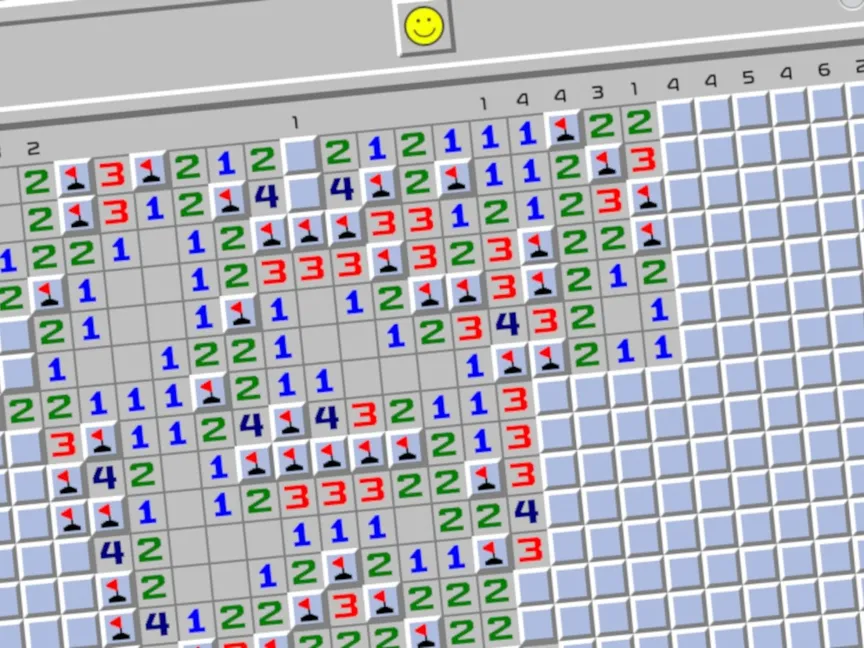

ويبدأ الهجوم برسالة بريد إلكتروني مرسلة من عنوان ينتحل صفة مركز طبي بموضوع "الأرشيف الشخصي للوثائق الطبية"، لإقناع الضحايا بضرورة تحميل الملفات المرفقة التي يبلغ حجمها 33 ميجابايت، من رابط خدمة التخزين السحابي Dropbox، حيث يتضمّن كود نسخة مقلدة من لعبة Minesweeper الشهيرة بحواسيب Windows.

وتقوم النسخة المقلدة بتنفيذ أوامر برمجية صادرة من خوادم تابعة للمخترق، وبعد خطوات قليلة، يتم تثبيت نظام SuperOps RMM.

استغلال عن بعد

وتتمثل وظيفة نظام SuperOps RMM البرمجي، في إدارة الحواسيب عن بُعد، وهي أداة قانونية وموثوقة يستخدمها مسؤولو قطاعات تكنولوجيا المعلومات في الشركات، ولكن اعتماد المخترقين عليها يٌعد استغلالاً فريداً.

وتمنح الأداة البرمجية المهاجمين وصولاً عن بُعد إلى الأنظمة المخترقة، ما يمكنهم من نشر برامج ضارة أكثر خطورة أو أدوات لسرقة المعلومات، والاستيلاء على بيانات تسجيل الدخول والمعلومات الحساسة والمصرفية، وغير ذلك.

ويجب على مسؤولي تكنولوجيا المعلومات مراقبة نشاط الشبكة بحثاً عن وجود أحد أدوات إدارة الحواسيب عن بُعد، وإذا كانوا لا يستخدمون هذه البرامج عادة، يجب عليهم اعتبار العثور على إحداها على الشبكات الداخلية للشركات كعلامة على التعرض لاختراق.

وفي مارس الماضي، كشفت مجموعة من الباحثين الأمنيين الروس عن هجوم سيبراني شنه مخترقون يُعتقد انتماءهم إلى أوكرانيا، يعتمدون على ثغرة في برنامج فك الملفات المضغوطة على حواسيب "ويندوز".

ووفقاً لشركة F.A.C.C.T الروسية، فإن فريق المخترقين Phantom Core، استخدم أسلوباً فريداً من نوعه في استغلال الثغرة، إذ تعمَّد استهداف الضحايا عبر بريد إلكتروني مُلغم بملف PDF مزيف، من نوع RAR بدلاً من ZIP.

وبمجرد تحميل الملف المضغوط وعند قيام المستخدم بفك الضغط عبر إصدار قديم من تطبيق WinRAR، فإن ملفاً خبيثاً في الخلفية يبدأ تثبيت نفسه على جهاز الضحية، وحينها يبدأ تثبيت البرمجية الخبيثة الرئيسية في الهجوم وهيPhantomRAT.